L’évolution du RDP : de faible sécurité à solution fiable

Le Remote Desktop Protocol (RDP), soit “Bureau à distance” en français, a parcouru depuis son lancement par Microsoft un chemin assez remarquable, se transformant d’une technologie initialement critiquée pour ses faiblesses en matière de sécurité en une solution de contrôle à distance forte et fiable. Cet article explore l’évolution du RDP, en mettant l’accent sur sa progression en termes de flexibilité d’utilisation, d’avancées sécuritaires et d’impact sur le paysage technologique moderne.

-

Utilisation et flexibilité du RDP

Contrôle à distance et polyvalence

Le Remote Desktop Protocol (RDP) s’est imposé comme un protocole polyvalent et incontournable dans divers contextes professionnels, notamment pour le support technique, la gestion des systèmes informatiques et le travail à distance. Sa capacité à s’adapter à différents scénarios, de l’assistance individuelle à la gestion de vastes réseaux d’entreprise, en fait une solution de choix pour de nombreux administrateurs système. L’importance croissante du travail à distance a encore renforcé le rôle du RDP, permettant un accès sûr et efficace aux environnements de travail, peu importe l’emplacement géographique.

Les fermes RDS (Remote Desktop Services) et les terminaux légers représentent une solution clé pour les entreprises cherchant à optimiser la gestion de leurs ressources informatiques. Une ferme RDS est un ensemble de serveurs qui, travaillant conjointement, fournissent des services de bureau à distance à un grand nombre d’utilisateurs. Cette configuration permet une centralisation efficace des applications et des données, offrant aux utilisateurs un accès à distance à un environnement de travail cohérent et contrôlé, indépendamment de leur emplacement géographique. Les terminaux légers, souvent utilisés dans ce contexte, sont des ordinateurs simplifiés conçus principalement pour se connecter à un serveur distant. Avec peu ou pas de capacité de stockage ou de traitement local, les terminaux légers dépendent du serveur pour exécuter les applications et gérer les données, ce qui réduit les coûts matériels et les dépenses en maintenance, tout en améliorant la sécurité et la facilité de gestion des postes de travail.

Importance en administration Windows

Le RDP joue un rôle crucial dans l’administration des systèmes Windows, grâce à son intégration native et sa facilité d’utilisation dans cet écosystème. Cette intégration offre une expérience utilisateur fluide et cohérente, simplifiant la configuration et l’administration des connexions à distance. En permettant aux administrateurs d’accéder et de gérer à distance les systèmes Windows, le RDP devient un protocole fondamental, notamment dans les grandes organisations où les ressources informatiques sont réparties sur plusieurs sites. Sa facilité d’utilisation réduit la courbe d’apprentissage pour les nouveaux utilisateurs, augmentant ainsi l’efficacité opérationnelle.

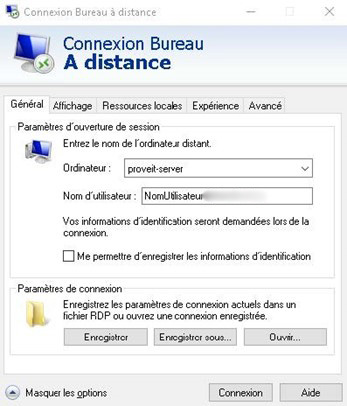

Impression écran du panneau de connexion avancé de l’application bureau à distance (MSTSC)

-

Evolution de la sécurité du RDP

De faible à tenace : un parcours de sécurisation

L’évolution de la sécurité du Remote Desktop Protocol (RDP) est une facette cruciale de son histoire. Initialement critiqué pour ses vulnérabilités en matière de sécurité, le RDP a connu des améliorations significatives pour devenir une solution de contrôle à distance forte et fiable. Ces améliorations reflètent une adaptation proactive aux défis changeants de la cybersécurité. Parmi les transformations majeures, l’introduction du Network Level Authentication (NLA) et le renforcement du chiffrement via le Transport Layer Security (TLS) ont considérablement renforcé la sécurité des connexions RDP. Ces mesures ont ajouté des couches essentielles d’authentification et de protection des données, transformant ainsi le RDP en une solution plus sécurisée, adaptée aux exigences modernes.

Configuration technique du RDP pour renforcer la sécurité

Une configuration technique du RDP est importante pour assurer la protection des connexions à distance. Les éléments clés de cette configuration comprennent l’utilisation de Network Level Authentication (NLA) et de Transport Layer Security (TLS), ainsi qu’une gestion efficace des politiques d’accès.

Network Level Authentication (NLA) apporte une première ligne de défense essentielle en exigeant l’authentification de l’utilisateur avant d’établir une session RDP. Cette méthode d’authentification précoce aide à prévenir les tentatives d’accès non autorisées et les attaques par déni de services.

Transport Layer Security (TLS) est utilisé pour chiffrer les échanges en RDP suite à une connexion protégeant ainsi la confidentialité et l’intégrité des données échangées. La mise en œuvre du TLS nécessite des certificats valides pour authentifier le serveur RDP, garantissant une connexion chiffrée et authentifiée.

D’un point de vue sécurité, exposer un serveur RDP directement sur internet est une mauvaise pratique qui est à bannir. Si on ne peut pas mettre en place de solution VPN, il est recommandé de changer le port TCP 3389 par défaut pour un port moins connu, afin de réduire le risque d’attaques non-ciblées. La configuration du pare-feu doit être ajustée pour permettre uniquement les connexions RDP nécessaires, tout en bloquant les accès non autorisés.

Il est également important de :

- Attribuer des droits d’accès RDP basés sur les rôles des utilisateurs, limitant l’accès aux fonctionnalités et ressources nécessaires, selon le principe du moindre privilège.

- Garantir que le logiciel RDP et le système d’exploitation sont régulièrement mis à jour avec les derniers patchs de sécurité pour corriger les vulnérabilités.

Ces mesures, bien que non exhaustives, forment une base solide pour la sécurisation des connexions RDP. Des audits de sécurité réguliers sont également conseillés pour identifier et corriger toute faille potentielle.

Découvrez PROVE IT, notre solution de PAM-BASTION

Comparaison avec d’autres protocoles

RDP vs SSH : des approches différentes pour le contrôle à distance

Le RDP de Microsoft, permet non seulement la manipulation de fichiers, mais est surtout optimisé pour le transfert d’interface graphique, se distingue par sa capacité à transmettre des images de bureau à distance, facilitant ainsi des tâches nécessitant une interaction visuelle, comme la maintenance de systèmes avec interfaces graphiques complexes. Cependant, cette transmission d’images peut exiger une bande passante plus importante, rendant le RDP relativement gourmand en ressources.

En revanche, le SSH (Secure Shell), même s’il permet l’accès distant graphique, n’est pas optimisé pour cette action et se concentre sur la transmission de commandes textuelles et la manipulation de fichiers, offrant une efficacité accrue en termes de consommation de ressources et de bande passante. Cela rend le SSH idéal pour les tâches d’administration système qui ne nécessitent pas d’interface graphique, comme la gestion de serveurs ou l’exécution de scripts à distance.

PROVE IT, solution de PAM – Bastion informatique, utilise les 2 protocoles RDP et SSH

Notre solution logicielle de PAM – Bastion PROVE IT utilise les 2 protocoles.

Non seulement PROVE IT rajoute une couche de sécurité qui n’est plus à démontrer, mais elle renforce également les bonnes pratiques à avoir en utilisant une configuration par défaut qui est conforme aux recommandations de l’ANSSI, ce qui n’est pas le cas de certains clients/serveurs RDP.

PROVE IT contrôle et trace les sessions via ces différents protocoles et enregistre même les sessions en format vidéo.

-

Points de vigilance avec le RDP

Gestion des vulnérabilités et meilleures pratiques de sécurité

Bien que le RDP ait évolué pour devenir plus sûr, il reste essentiel de reconnaître et de gérer ses vulnérabilités potentielles. Parmi les défis notables, l’utilisation du protocole NTLM (NT LAN Manager) dans certains contextes du RDP peut présenter des faiblesses, notamment la vulnérabilité des hash de mots de passe « rejouables ». Cela souligne l’importance d’utiliser des méthodes d’authentification plus fiables et sécurisées.

L’utilisation d’un VPN accompagné d’un firewall et de notre solution de PAM – Bastion PROVE IT permet de mitiger l’obligation d’ouvrir les flux réseaux.

Application des meilleures pratiques

Les administrateurs jouent un rôle crucial dans la sécurisation du Remote Desktop Protocol (RDP). Pour garantir une utilisation sûre du RDP, il est impératif d’appliquer des configurations sécuritaires adéquates. Cela inclut notamment la gestion rigoureuse des accès et des permissions, limitant l’accès RDP uniquement aux utilisateurs nécessitant un contrôle à distance et attribuant les droits strictement nécessaires pour leurs tâches. De telles pratiques réduisent la surface d’attaque et minimisent les risques de sécurité. De toute évidence, l’utilisation d’un VPN ou d’un portail web sécurisé (tel que celui fourni dans notre solution PROVE IT) est essentiel.

En outre, la maintenance régulière du système est indispensable. L’application de mises à jour et de patchs de sécurité est essentielle pour protéger contre les vulnérabilités et les menaces émergentes. Ces mises à jour adressent souvent des failles de sécurité récemment découvertes et renforcent les fonctionnalités de sécurité du RDP.

Conclusion

L’évolution du Remote Desktop Protocol (RDP) depuis sa création est remarquable, tant en termes de fonctionnalités qu’en matière de sécurité. Cette transformation reflète les progrès de la technologie et les besoins changeants du paysage informatique.

Les améliorations en matière de flexibilité et d’utilisation, telles que le contrôle à distance polyvalent et l’intégration transparente avec les systèmes Windows, ont rendu le RDP indispensable dans de nombreux scénarios professionnels et techniques. L’évolution de sa sécurité, passant de vulnérabilités initiales à une solution fiable intégrant des technologies comme le NLA et le TLS, témoigne de l’engagement continu pour rendre le RDP fiable et sécurisé.

Dans le contexte actuel, le RDP joue un rôle crucial. Il facilite le travail à distance, soutient les opérations informatiques complexes, et continue d’être un pilier dans la gestion à distance des systèmes. Le RDP a démontré une capacité remarquable à s’adapter et à évoluer, répondant ainsi aux défis de sécurité et aux exigences opérationnelles changeantes.

En regardant vers l’avenir, le RDP semble prêt à continuer son évolution. Son rôle dans le soutien des environnements de travail hybrides et dans la facilitation de la gestion informatique à distance continuera probablement à se renforcer, soulignant son importance dans le paysage technologique futur.

Pourquoi vous devez avoir un bastion d’administration comme PROVE IT ?