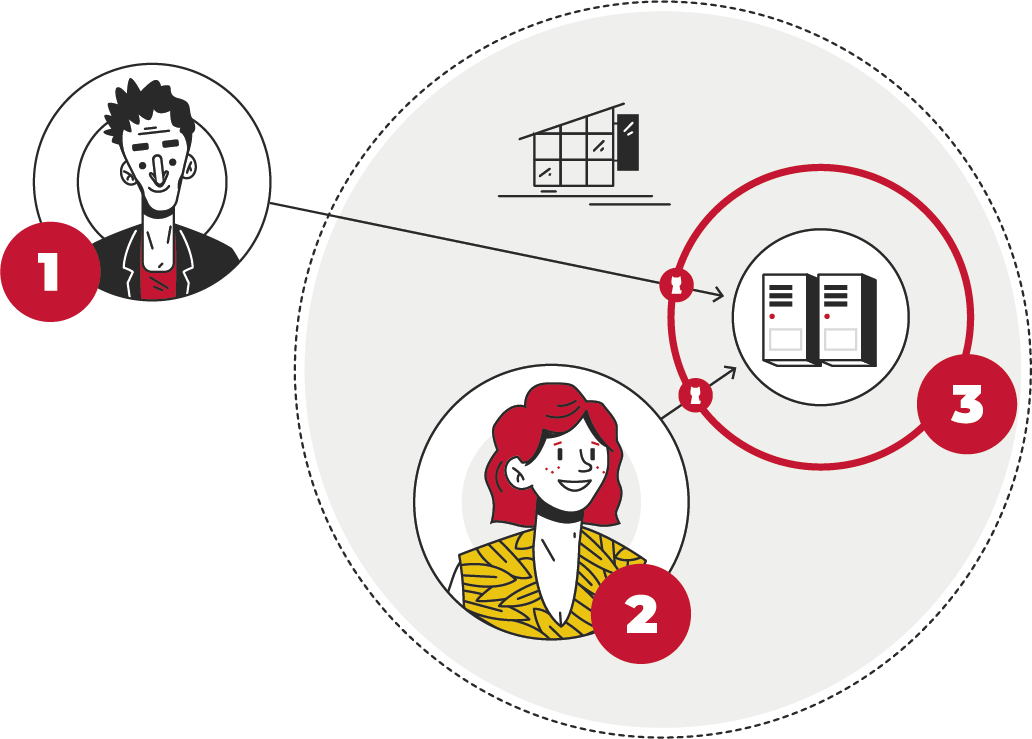

Des utilisateurs

à privilèges

Un télémainteneur externe

Des prestataires externes interviennent régulièrement sur votre SI notamment dans le cadre de contrat de télémaintenance,…

Un administrateur interne

En interne, des administrateurs à privilèges ou pouvoirs étendus peuvent intervenir sur vos serveurs critiques.

Des serveurs critiques

Vos serveurs contiennent des données ou applications sensibles qu’il faut protéger pour garantir la continuité de votre activité et la pérennité de votre entreprise. Il peut aussi bien s’agir d’un serveur de gestion des fichiers, de matériel de radiothérapie au sein d’un CH ou encore d’une chaîne de production.

Pourquoi mettre en place un bastion d'administration ?

Le bastion d’administration crée un accès unique pour l’ensemble de vos connexions qu’elles soient internes (DSI, RSSI, Administrateurs systèmes et réseaux …) ou externes (consultants, auditeurs, télémainteneurs…).

10 raisons de mettre en place un bastion informatique :

Un bastion cyber crée un point centralisé et sécurisé pour gérer l’accès aux ressources sensibles. Seuls les utilisateurs autorisés (les comptes et utilisateurs à privilèges notamment) peuvent accéder à ce bastion d’administration, ce qui réduit les risques d’accès non autorisés. Toute personne à droits privilégiés doit être clairement identifiée et son accès restreint aux seules ressources qui la concernent, avec un temps qui peut lui être imparti pour ses tâches et missions (dates spécifiques, plages horaires…) ; on peut aussi n’autoriser que certaines adresses IP d’origine.

En limitant l’accès aux ressources critiques et sensibles, le bastion informatique diminue considérablement les risques d’abus, de piratage ou d’exploitation des données et des systèmes. Même si un compte à privilèges venait à être compromis, l’attaquant n’aurait accès qu’aux seules ressources accessibles à ce compte et les dégâts seraient plus limités qu’avec des autorisations plus étendues, voire totales.

Les activités effectuées à travers le bastion cyber sont enregistrées de manière systématique. Cela permet une traçabilité complète des actions entreprises par les administrateurs et intervenants extérieurs. La possibilité de suivre et d’auditer ces activités est cruciale pour détecter rapidement les comportements suspects, enquêter sur les incidents de sécurité et se conformer aux exigences réglementaires (RGPD, NIS 2, ISO 27001 …).

En canalisant tout le trafic d’administration à travers le bastion informatique, les accès aux données sensibles sont mieux protégés. Celui-ci utilise des protocoles de communication et des moyens de stockage sécurisés qui assurent la confidentialité, l’intégrité, l’authenticité et la non répudiation.

Le bastion informatique permet une gestion granulaire des privilèges d’administration. Les administrateurs reçoivent uniquement les privilèges nécessaires pour accomplir leurs tâches spécifiques, conformément au principe du moindre privilège. Cela signifie que chaque administrateur dispose de l’accès minimum requis aux ressources du SI pour effectuer son travail. Concrètement, cela évite qu’un utilisateur, ayant par ailleurs des privilèges élevés, puisse se connecter à toutes les ressources ou machines de l’entreprise, et par extension d’empêcher un attaquant qui usurperait ce compte à privilège d’en faire de même.

En imposant une authentification à plusieurs facteurs et en limitant les autorisations, le bastion d’administration contribue à réduire les risques posés par les menaces internes, intentionnelles ou accidentelles.

La centralisation des accès via le bastion PAM simplifie la gestion des utilisateurs et des privilèges. L’ajout, la modification ou la suppression des comptes se fait de manière centralisée, ce qui améliore l’efficacité opérationnelle.

De nombreuses réglementations (dont le RGPD) et normes de sécurité (dont NIS 2) exigent la mise en place de contrôles d’accès stricts. Un bastion d’administration permet d’atteindre et de maintenir la conformité avec ces normes et règlements. Exemple : toute action sur un serveur critique doit être impérativement surveillée, tracée et facilement identifiable.

Le bastion informatique intègre des fonctionnalités de gestion centralisée des identifiants, des mots de passe et secrets. Cela renforce la sécurité en évitant la divulgation non autorisée des informations d’identification. Ces fonctionnalités contribuent également à la rotation sécurisée des mots de passe et secrets.

En isolant, par exemple l’accès administratif, même en cas de compromission, grâce au PAM – Bastion informatique, les attaquants ont un accès limité, ce qui réduit considérablement les dommages potentiels et la surface d’attaque.